Kaspersky ostrzega przed nowym oprogramowaniem ransomware Zerolocker

Kaspersky odkrył nowe oprogramowanie ransomware dla systemu Windows. Podobnie jak Cryptolocker, złośliwe oprogramowanie o nazwie Zerolocker potrafi również szyfrować pliki za pomocą silnego algorytmu w celu wymuszenia okupu za odszyfrowanie. Jednak Zerolocker nie działa selektywnie, ale szyfruje prawie wszystkie pliki w systemie, którego dotyczy problem, niezależnie od typu pliku.

„Zerolocker dodaje końcówkę „.encrypt” do wszystkich zaszyfrowanych plików” – pisze badacz z Kaspersky, Roel Schouwenberg we wpisie na blogu. „W przeciwieństwie do innych ransomware, Zerolocker szyfruje praktycznie wszystkie pliki w systemie zamiast tylko szyfrować predefiniowane typy plików”. Jedynymi wyjątkami są pliki większe niż 200 MB oraz w „Windows”, „Program Files”, „Zerolocker” i „ katalogi pulpitu”. Samo złośliwe oprogramowanie jest uruchamiane w katalogu „C: \ Zerolocker”.

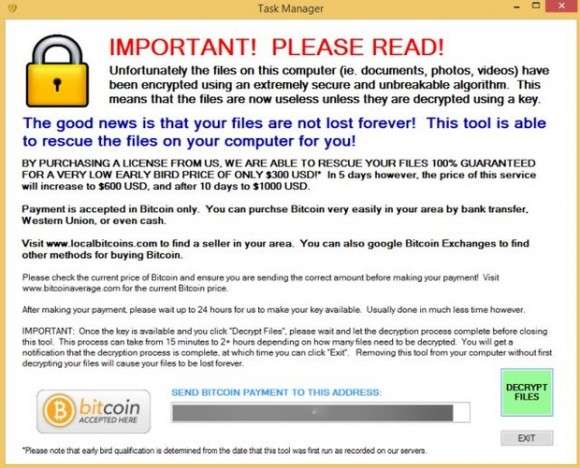

Z Cryptolocker, zwolennicy nowego oprogramowania ransomware przyjęli również taktykę udzielania zniżki na okup, jeśli ofiara kupi klucz do odblokowania swoich plików w ciągu pięciu dni od infekcji. Po terminie cena klucza wzrasta z 300 do 600 USD. Od dziesiątego dnia po infekcji cyberprzestępcy pobierają nawet 1000 dolarów. Płatności można dokonać tylko w bitcoinach.

Eksperci ds. bezpieczeństwa i organy ścigania nie zalecają płacenia okupu, jeśli jesteś zainfekowany oprogramowaniem ransomware. Z powodu błędu w Zerolocker, osoby stojące za nim prawdopodobnie nie są nawet w stanie dostarczyć prawidłowego klucza do odszyfrowania.

„Złośliwe oprogramowanie generuje 160-bitowy klucz AES, który służy do szyfrowania wszystkich plików. Co ciekawe, klucz jest przesyłany wraz z innymi danymi za pomocą żądania GET zamiast POST. Prowadzi to do błędu 404 na serwerze ”- kontynuuje Schouwenberg. „Może to oznaczać, że serwer w ogóle nie przechowuje informacji. Ofiary, które płacą, prawdopodobnie nie zobaczą przywrócenia swoich plików ”.

Błąd może być również przyczyną niskiej jak dotąd rozpowszechnienia Zerolockera. Sprawdzenie adresów portfeli Bitcoin należących do botnetu Zerolocker również wykazało, że do tej pory nie przeprowadzono żadnych transakcji.

Jednak Schouwenberg uważa również, że przywrócenie zaszyfrowanych plików bez klucza jest mało prawdopodobne. Cyberprzestępcy ograniczyli rozmiar klucza, ale nadal był on tak duży, że nie można było ustalić klucza za pomocą brutalnej siły.

[z materiałem od Liama Tunga, ZDNet.com]

Wskazówka: na ile masz pewność co do bezpieczeństwa? Sprawdź swoją wiedzę - za pomocą 15 pytań na stronie silicon.de

Your comment